CSIRT Synacktiv

Incident de sécurité ? Suspicion de compromission ?

En cas d'urgence cyber, vous pouvez contacter le CSIRT Synacktiv

- Par mail : csirt@synacktiv.com (clé GPG)

- Par téléphone : (+33) 9 71 18 27 69

7j/7, 24h/24, 365j/an

L'expertise offensive au service de votre défense

Alliant savoir-faire offensif et expertise en investigation numérique, le CSIRT Synacktiv vous accompagne dans la qualification, l'investigation et la remédiation de tout type d'incident cyber.

On-premises, Cloud, mail, smartphones, conteneurs, malware, appliances physiques, OT, etc.

La passion qui anime plus de 200 experts techniques chez Synacktiv apporte un éclairage unique sur nos investigations. De la fraude à l'espionnage industriel en passant par le ransomware, nous intervenons sur un large panel de crises afin de préciser le périmètre impacté, éradiquer la menace et rétablir la confiance en votre système d'information.

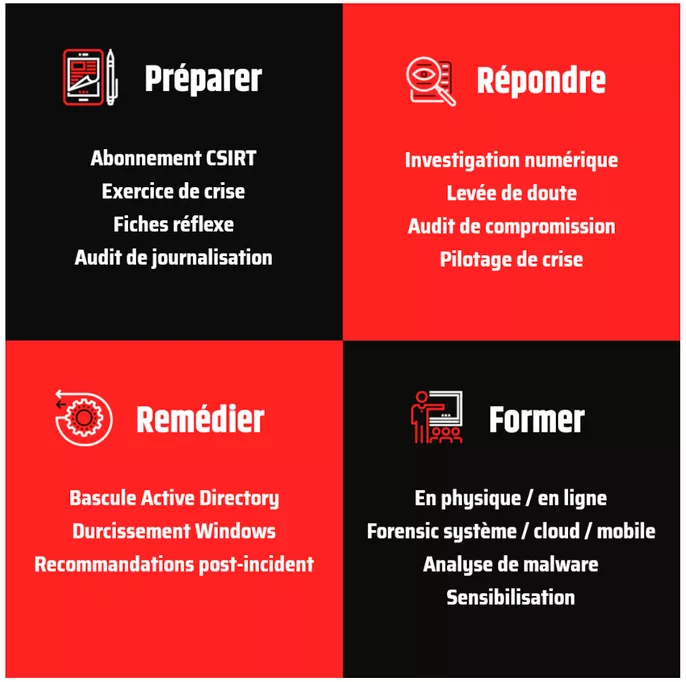

Nos domaines d'intervention

Télécharger la documentation officielle du CSIRT Synacktiv. (clé GPG)

Document décrivant le CSIRT Synacktiv conformément à la spécification RFC 2350.

Premiers réflexes en cas d'incident

Avant même notre intervention, vos premières actions sont déterminantes pour limiter l'impact et préserver les preuves. En cas de doute, contactez-nous immédiatement (+33 9 71 18 27 69) avant d'agir.

- Ne redémarrez pas, n'éteignez pas sauf s'il s'agit d'une attaque destructrice (ex. ransomware) : Pour une machine suspecte, débranchez le câble réseau ou coupez le Wi-Fi, mais laissez-la allumée. Cela permet à nos experts de récupérer des traces volatiles en mémoire (RAM) cruciales pour l'enquête.

- Coupez les flux en cas d'attaque destructrice : Si vous faites face à un ransomware ou une propagation rapide, coupez immédiatement les accès Internet et les liens VPN vers vos partenaires/filiales.

- Protégez les assets critiques : Isolez prioritairement vos sauvegardes (déconnectez-les du réseau) et vos contrôleurs de domaine (Active Directory) du reste du réseau.

- Forcez la réinitialisation des sessions et changez les secrets : Sur les plateformes SaaS critiques, déconnectez toutes les sessions actives des comptes suspects et changez immédiatement les mots de passe et secrets.

- Durcissez l'authentification : Activez ou forcez le MFA (Authentification Multi-Facteurs) sur tous les comptes, en priorité les administrateurs.

- Vérifiez les règles de messagerie : Contrôlez qu'aucune règle de transfert automatique de mail ou de délégation n'a été créée par l'attaquant pour exfiltrer de l'information.

- Changez de mode de communication : Partez du principe que votre réseau, vos mails et Teams/Slack sont écoutés. Utilisez un canal externe sécurisé (Signal, téléphones personnels, plateformes hors-bande) pour coordonner la crise.

- Tenez une main courante : Notez chronologiquement chaque événement (anomalie constatée) et chaque action entreprise (heure de la coupure réseau, nom de la personne ayant agi). Cela améliorera grandement le suivi de l'incident dès qu'une équipe d'investigation numérique interviendra.

- Préservez les journaux : Si possible, faites une copie de vos journaux (pare-feu, proxy, AD, antivirus) sur un support externe déconnecté, avant qu'ils ne soient écrasés par la rotation automatique.

Découvrez-en plus avec nos playbooks opérationnels ...

... et nos fiches réflexe.